El ransomware es el tipo de malware más peligroso de los últimos años. Existen muchas variantes de ransomware diferentes y, aunque alguna de ellas son bastantes inofensivas y sencillas de descifrar, otras evolucionan hacia un funcionamiento mucho más complejo que, además de ser complicadas de detectar, el algoritmo utilizado hace que sean imposibles de recuperar. Esto es lo que ha pasado con DMA Locker, un ransomware que ha pasado de ser uno de los más inofensivos a uno de los más peligrosos en menos de 6 meses.

Mientras que las tres primeras versiones de este malware se distribuían a través de clientes de escritorio remoto comprometidos, esta nueva variante DMA Locker 4.0 se está instalando a través del kit de exploits Neutrino, demostrando una peligrosa madurez tanto de los piratas informáticos como del ransomware como tal.

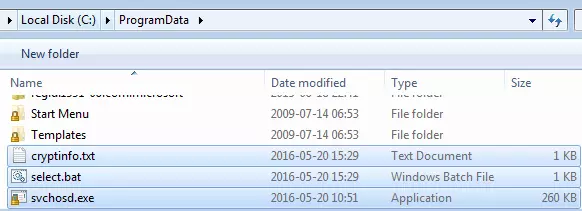

Cuando esta nueva versión nos ataca, oculta su apariencia bajo un icono de un documento de Adobe Acrobat Reader (aunque la extensión sigue siendo .exe) que, al ejecutarlo, se copia a sí mismo en archivos de programa y cambia su nombre por “svchosd.exe” para hacerse pasar por el proceso legítimo de Windows, junto a dos ficheros más para uso interno: la nota de rescate y el lanzador de la nota.

El malware también crea una serie de entradas en el registro y las reglas necesarias para permitir la salida a Internet a través del firewall (ya que sin conexión a Internet no puede cifrar los datos). Una vez establece conexión con el servidor del pirata informático, genera y descarga las claves y comienza a cifrar todos los datos.

Una vez finaliza, muestra la ventana de rescate, donde se indica al usuario que ha sido víctima del secuestro de datos y que debe pagar el rescate para recuperar los datos.

Los piratas informáticos piden 1 Bitcoin como “pronto pago” a cambio de la clave, el cual aumenta a 1.5 BTC si pasan unos días. Si tras una semana no se ha realizado el pago, amenazan con borrar la clave y, de esta forma, se perderán los archivos para siempre.

Por el momento no se conoce ninguna forma de recuperar los datos sin pagar, incluso pagando dicha recuperación no está asegurada, por lo que, si somos víctimas de esta amenaza, recomendamos esperar a ver si alguna empresa de seguridad consigue encontrar una vulnerabilidad en el ransomware que permita la recuperación de dichos datos.

EVOLUCIÓN DEL RANSOMWARE DMA LOCKER

La primera versión de este ransomware fue detectada por primera vez en enero de este mismo año. Este ransomware bastante sencillo e inexperto utilizaba un cifrado AES de 256 bits en modo ECB y la clave estaba incluida en el mismo binario que nos infectaba, por lo que si teníamos el binario original era posible recuperar la clave y utilizarla para descifrar todos nuestros archivos.

La segunda versión de esta amenaza apareció en febrero, apenas un mes más tarde de la 1.0. La principal diferencia con la versión anterior es que la clave AES se generaba por cada binario justo antes de la infección, aunque era posible volver a generar dichas claves manualmente, por lo que la recuperación de los datos seguía siendo posible.

La tercera versión, DMA Locker 3.0, llegó apenas dos semanas más tarde la 2.0, y, aunque era igual que la anterior, en esta ocasión solucionaba el fallo que permitía la recuperación de los datos, por lo que ya no era posible la recuperación.

Estas tres primeras versiones funcionan sin conexión a Internet, sin embargo, como ya os hemos explicado, esta nueva versión 4.0 funciona online y se genera una clave única para cada cliente, impidiendo así que los datos puedan ser recuperados, al menos de momento.

Fuente:http://www.redeszone.net/